Mit pfSense kannst du in wenigen Schritten einen Router, einen DNS-Server, einen Gateway Server und eine Firewall erstellen.

Mit dem virtual Datacenter von hosttech hast du die Möglichkeit, private Netzwerke zu erstellen. Das sind reine Layer2 Netze ohne IP Management oder Zugang zum Internet. Das ist bewusst so gewählt, um dir als Kunde die maximale Flexibilität zu bieten. Um dennoch Server aus diesem Netz mit dem Internet zu verbinden oder ein zentrales IP Management zu erstellen, eignet sich ein Gateway Server mit integrierter Firewall, DNS und DHCP Diensten sowie einer VPN Gegenstelle. Es gibt verschiedene Möglichkeiten, um das zu erreichen.

Eine davon ist pfSense. Dieses Betriebssystem, basierend auf OpenBSD, ist genau für diesen Zweck konzipiert und leicht zu installieren.

Vorbereitungen

In diesem Artikel beschreiben wir dir die Installation eines Servers, der über zwei Netzwerkkarten verfügt. Eine ist mit dem Internet (zum Beispiel direkt mit einem Modem, oder im virtual Datacenter mit dem Public Network verbunden) und die zweite ist mit dem privaten Netz verbunden. Du kannst den Server auch über eine Netzwerkkarte aber unterschiedlichen VLANs mit den Netzwerken verbinden. Darauf gehen wir in diesem Artikel jedoch nicht ein.

Erstelle dir in deinem virtual Datacenter zwei Server.

- Erstelle einen Server. Der erste Server davon wird der pfSense Server. Dieser wird mit dem Public Network (eine IP musst du dazu buchen) und mit einem privaten Netzwerk verbunden. Für den Betrieb dieses Servers reicht 2 Core, 4 GB RAM und 10 GB Speicherplatz völlig aus.

- Erstelle einen weiteren Server: Der zweite Server kann dann beispielsweise ein Windows Server 2019 sein. pfSense ist natürlich auch mit Linux Servern oder anderen Betriebssystemen, die DHCP unterstützen, kompatibel. Der Server dient schlussendlich nur dazu, die Funktion zu überprüfen. Wenn du die pfSense direkt in ein bestehendes Netzwerk integrieren möchtest, kannst du diesen Schritt überspringen.

- Nun musst du das ISO für PFSense herunterladen. Das ISO findest du hier.

- Wie du das ISO im vDC einbindest, kannst du hier lesen.

- Sobald du das ISO dem Server hinzugefügt hast, wie auch dem zweiten Server ein ISO hinzugefügt hast (Windows oder Linux), kannst du mit dem Schritt «pfSense installieren» fortfahren.

pfSense installieren

Nachdem der Server das ISO gebootet hat, werden dir verschiedene Boot Optionen angezeigt. Standard ist hier der Multi-User Boot. Dieser wird nach wenigen Sekunden auch automatisch ausgewählt und ist für die in diesem Artikel beschriebene Situation auch genau die richtige Variante.

Die nächsten 10 Schritte fassen wir hier mal in kurzen Punkten zusammen

- Licence Agreement

Im ersten Schritt wirst du gebeten die Lizenz von pfSense zu akzeptieren. Hierzu bestätige einfach mit <Accept> - Welcome Screen

Im Welcome Screen kannst du neben dem Installer auch Recovery Optionen auswählen. Da du aber pfSense installieren möchtest, wähle <Install> und bestätige wieder mit Enter. - Keymap

In diesem Menü wählst du das passende Keyboard Layout aus und fährst mit der Installation fort. - Partitioning

Hier kannst du die Partitionstabelle deinen Wünschen entsprechend anpassen. Für unsere pfSense Installation musst du hier «Auto (UFS) BIOS» auswählen. - Manual Configuration

Die Installation ist an dieser Stelle bereits abgeschlossen. pfSense bietet dir allerdings noch einmal an, eine Shell zu öffnen, um selbst nochmals Hand anzulegen. Alle Änderungen kannst du aber auch im Nachhinein vornehmen, daher wähle hier <No> aus. - Complete

Und noch einmal, genau das Gleiche. Du wirst gefragt, ob du den Server rebooten möchtest oder doch noch mal eine Shell öffnen möchtest. Wähle hier <Reboot> aus.

Nachdem der Server neu gestartet wurde, wird automatisch wieder das ISO gebootet. Anschliessend kannst du den Server ausschalten. Hier kannst du auch den «Power off» Button im virtual Datacenter GUI nutzen. Entferne das ISO und starte den Server wieder neu.

Nach einiger Ladezeit geht es mit der Einrichtung weiter. - Should VLANs be set up now [y:n]?

Wie vorher schon erwähnt, kannst du auch mit verschiedenen VLANs arbeiten. Da du im virtual Datacenter mit ausreichend vielen Netzwerkkarten arbeiten kannst, brauchst du dich hiermit erstmal nicht zu beschäftigen – daher bestätige hier mit «n», für no. - Enter the WAN interface name or ‹a› for auto-detection (vtnet0 vtnet1 or a):

Im virtual Datacenter ist das erste Netzwerk immer das Public Network. Alle privaten Netzwerke sind in der Reihenfolge, in der du die Netzwerke dem Server hinzugefügt hast. Das WAN Netzwerk ist also «vtnet0» - Enter the LAN interface name or ‹a› for auto-detection

NOTE: this enables full Firewalling/NAT mode.

(vtnet1 or a):

In diesem Schritt wählst du das Interface aus, das mit dem privaten Netzwerk verbunden ist. Hier also «vtnet1» - The interfaces will be assigned as follows:

WAN -> vtnet0

LAN -> vtnet1

Do you want to proceed [y:n]?

Wenn die Einstellungen korrekt sind, dann wähle «y» für yes aus. Der Server lädt nun einige Zeit und startet anschliessend neu.

Nachdem der Server wieder hochgefahren ist, erwartet dich folgendes Bild:

2) Das ist die IP Adresse unter der die pfSense im internen Netzwerk erreichbar ist, so wie der CIDR der Adressen, die der DHCP dem Netzwerk zur Verfügung stellt.

Die pfSense ist jetzt fertig installiert. Wie du verschiedene Portfreigaben konfigurierst, zeigen wir dir anhand von RDP für den Windows Server.

pfSense konfigurieren

Als nächstes fahren wir den Windows Client hoch, öffnen wieder die Konsole und loggen uns ein. Wie du feststellen wirst, ist der Server bereits mit dem Internet verbunden. Schaust du dir die Netzwerkkonfiguration an, siehst du, dass der Client die IP 192.168.1.100 bekommen hat und zwar vom DHCP Server mit der IP 192.168.1.1 der pfSense.

Öffne nun einen Browser und öffne die Seite 192.168.1.1 in einem Browser auf dem Windows Server. Logge dich hier mit dem Standard Benutzer ein.

Benutzername: admin

Passwort: pfsense

Anschliessend folgt ein Dialog zur Installation. Hier kannst du die Einstellungen deinen Wünschen entsprechend anpassen. Solltest du nicht sicher sein, kannst du alle Einstellungen auf den Standardwerten belassen. Bist du mit dem Dialog fertig, folgt das Dashboard.

Um RDP auf den Windows Server durch zu reichen, klicke auf Firewall, anschliessend auf NAT und auf «Add».

Hier nun eine kurze Zusammenfassung der nötigen Einstellungen:

Interface: WAN

Protocol: TCP/UDP

Destination port range From port: MS RDP

Destination port range To port: MS RDP

Redirect target IP: 192.168.1.100 (IP des Windows Servers)

Redirect target Port: MS RDP

Anschliessend bestätigst du alles mit einem Klick auf «Save».

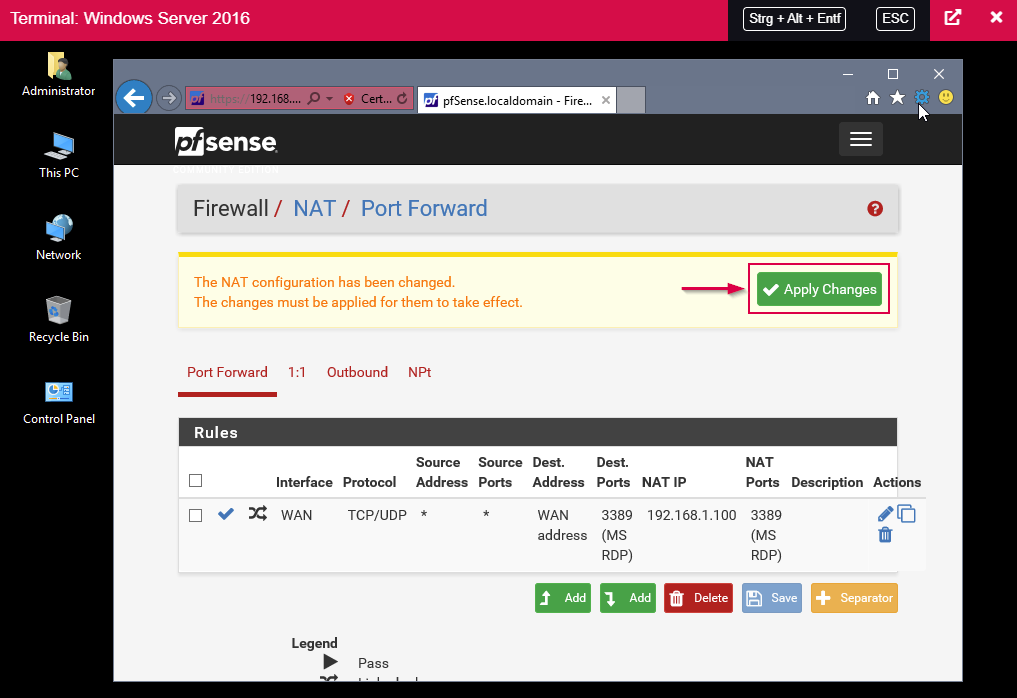

Im nächsten Schritt müssen die Änderungen noch «applied» werden.

RDP Verbindung testen

Stelle eine RDP Verbindung zu der öffentlichen IP Adresse der pfSense her. Die Zugangsdaten sind die des Windows Servers.

Fazit

Mit diesen wenigen Schritten hast du jetzt einen Gateway Server mit dem du dein privates Netzwerk absichern kannst – ein Gateway Server mit dem du VPN Verbindungen herstellen kannst, die Firewalls zentralisieren kannst und ausserdem deinem Netzwerk einen DNS und DHCP Server zur Verfügung stellen kannst.